Die Prüfung auf unerlaubt gesetzte Cookies ist nicht erst seit Inkrafttreten des TDDDG Ende 2021 ein zentraler Punkt bei jedem Website-Audit. Wir werden in diesem Beitrag die Schritte beleuchten, die Ihnen helfen, eine Website daraufhin zu untersuchen:

- Den Browser-Verlauf bereinigen und das Consent-Tool (wenn es eins gibt) erscheinen lassen.

- Cookies erfassen die ohne Einwilligung gesetzt wurden.

- Den Urheber und den Zweck dieser Cookies ermitteln.

Umgang mit Consent-Management-Plattformen

Consent-Tools haben sich als Mittel der Wahl etabliert, um auf Websites Einwilligungen einzuholen – und um Website-Betreibern das gute Gefühl zu geben, im Bereich Datenschutz alles richtig zu machen. Tatsächlich lassen sehr viele Websites trotz solcher Werkzeuge noch Cookies durch, es lohnt sich also, genauer hinzuschauen.

Es gibt Consent-Tools in sehr unterschiedlichen Preisklassen und Funktionsweisen – zum Teil handelt es sich um einfache Open-Source-Skripte, die auf dem Webserver installiert werden, am oberen Ende der Preisskala befinden sich Produkt-Suites, wie von Usercentrics oder OneTrust, die selber als aufwendige externe Dienste auf eigenen Webservern laufen. Allen gemein sind aber die folgenden einfachen Grundprinzipien:

- Wenn ein Benutzer eine Einwilligung erteilt hat, dann wird eine Statusinformation im Browser (als Cookie oder Eintrag im Local Storage) gespeichert. Wenn Sie diese Information löschen, dann erscheinen Sie wie ein Benutzer, der noch keine Zustimmung gegeben hat, und das Consent-Tool wird erneut angezeigt.

- Consent-Tools blockieren keine Cookies, sondern die Dienste, die Cookies setzen. Deshalb verwenden Consent-Tools unterschiedliche Mechanismen, um Javascript-Tags (die externe Dienste repräsentieren) erst dann zu laden, wenn der Benutzer eine Einwilligung erteilt hat.

- Welche Skripte (und damit Cookies) als so essentiell gelten, dass sie sofort beim Öffnen der Seite geladen werden, und welche eine Einwilligung erfordern, kann der Website-Betreiber im Consent-Tool konfigurieren.

Den Verlauf zurücksetzen

Bevor Sie eine Website auf Cookies untersuchen sollten Sie sicherstellen, dass keine Altlasten das Ergebnis verfälschen. Die Cookies im Browser haben möglicherweise eine lange Lebensdauer und könnten deshalb von einem früheren Test stammen – oder im Fall von Third-Party-Cookies sogar vom Test einer ganz anderen Website!

Außerdem ist ein Consent-Tool nach dem Schließen ja zunächst nicht mehr sichtbar – und auch wenn Sie schaffen, es wieder zu öffnen, hat es oft Daten gespeichert, deshalb ist es der Vergleichbarkeit wegen besser, für einen neuen Test den Verlauf zu löschen. Das tun Sie, indem Sie gezielt Cookies sowie Daten im Webspeicher löschen:

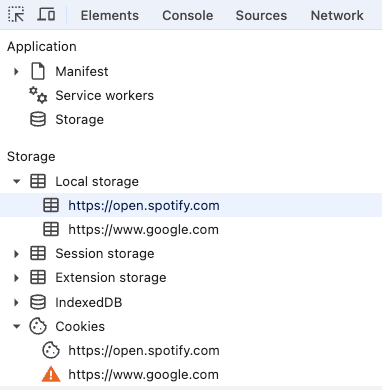

- Öffnen Sie zunächst die Website, die Sie untersuchen möchten und klicken Sie mit der rechten Maustaste in den Inhaltsbereich. Wählen Sie „Untersuchen“ um die Entwickler-Tools zu öffnen, und dort den App-Reiter:

- Öffnen Sie den Menüpunkt „Lokaler Speicher“ und klicken Sie dort mit der rechten Maustaste auf jeden Untereintrag und wählen dann im Kontextmenü „Löschen“.

- Wiederholen Sie dies für „Sitzungsspeicher“ und „Cookies“.

Was ist „Local Storage“?

Der „Local Storage“ ist eine etwas neuere Technologie als das Cookie. Damit ist es in allen gängigen Browsern möglich, per Javascript Daten im Browser zu speichern und auszulesen. Die wichtigsten Unterschiede zu Cookies sind:

- Daten aus dem Local-Storage werden nicht ungefragt an Server übertragen (auch wenn das durch einen per Javascript ausgelösten Request natürlich möglich ist).

- Daten bleiben erhalten, bis sie aktiv gelöscht werden.

- Es gibt weniger Beschränkungen was die Datenmenge angeht – 5 Mio. Zeichen pro Domain, gegenüber ca. 4000 Zeichen pro Cookie.

Auch der Local Storage fällt unter das TTDDG. Man kann die geschriebenen Daten im App-Reiter der Entwicklertools einsehen. Dort gibt es außerdem einen Menüpunkt für „Session Storage“ – dieser basiert auf der gleichen Technologie wie Local Storage, aber die dort gespeicherten Daten werden beim Schließen des Browsers gelöscht.

Identifizieren der Cookies, die ohne Einwilligung gesetzt wurden

Auflisten der Cookies ohne Einwilligung

Mit den folgenden Schritten können Sie nun ermitteln, welche Cookies von einer Webseite gesetzt werden, und ob das mit oder ohne Einwilligung geschieht:

- Als Testbeispiel öffnen Sie www.spotify.com

- Starten Sie die Developer-Tools und öffnen Sie den Reiter „Application“

- Löschen Sie alle Einträge im Menü für Local Storage und Cookies wie oben beschrieben

- Klicken Sie den Menüpunkt Cookies an

- Laden Sie die Seite noch einmal.

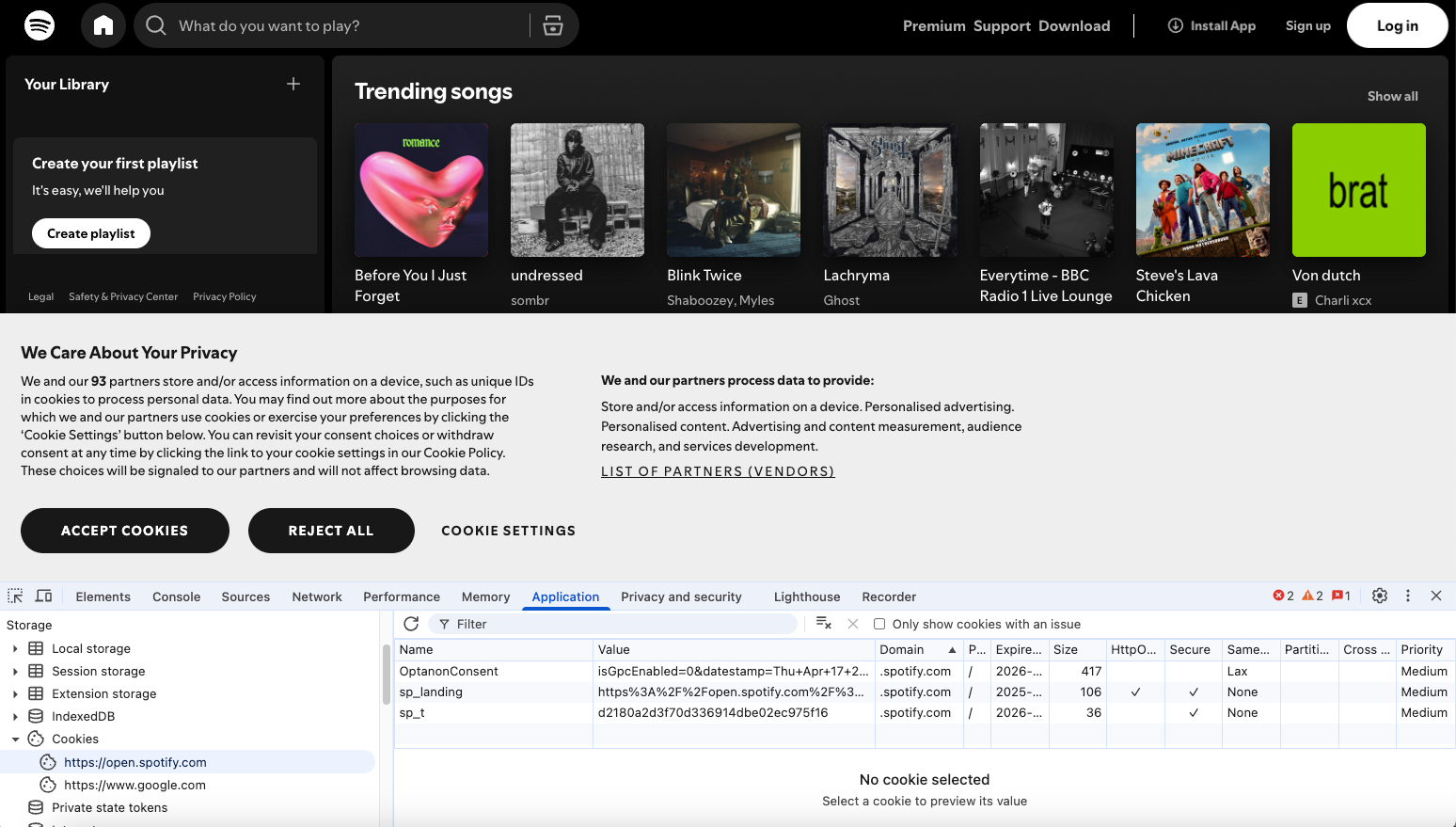

Sie sollten nun die Seite mit Consent-Tool sehen, etwa so:

Da Sie noch nicht mit dem Consent-Tool interagiert haben um Cookies zuzulassen, wurden per Definition alle Cookies, die Sie sehen, ohne Einwilligung gesetzt. Es sind drei „1st Party Cookies“ zu sehen, d.h. Cookies die die gleiche Domain wie die Website haben.

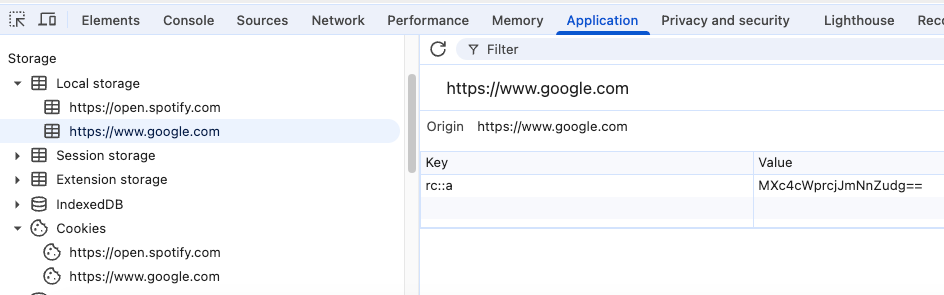

Wenn Sie auf die anderen Bereiche im Menü klicken, sind auch dort Einträge zu finden, wie hier unter „Local Storage“:

Im Fall unserer Beispiel-Website spotify.com haben wir also folgende First-Party-Cookies:

- OptanonConsent

- sp_landing

- sp_t

Außerdem folgenden Eintrag im Local Storage aus der Domain www.google.com:

rc::a

Wie kann man die Notwendigkeit eines Cookies ermitteln?

Das TDDDG verbietet das Setzen von Cookies (oder Einträgen im Webspeicher), die nicht für den Betrieb des Angebots notwendig sind – außer es liegt eine Einwilligung vor. Im nächsten Schritt muss also ermittelt werden, ob die gefundenen Cookies technisch notwendig sind. Diese Bewertung kann im Einzelfall kompliziert sein (mehr dazu lesen Sie in unserem Beitrag zur Erkennung technisch notwendiger Cookies). Grundlage dieser Bewertung ist aber immer die Ermittlung der Quelle der Cookies, wie etwa folgende:

- Die Webserver-Software kann Cookies setzen, etwa um eine Benutzersitzung zu etablieren oder Statusinformation wie die gewählte Sprache zu speichern. Diese Webserver-Software kann ein Shopsystem wie Shopware sein, oder ein Content-Management-System wie WordPress. Im Falle von WordPress könnte es auch eins der vielen verfügbaren Plugins sein.

- Wenn in einer Website externe Dienste wie Google Analytics, Paypal oder Youtube verwendet werden, so setzen auch diese häufig Cookies.

Für vom Webserver gesetzte Cookies ist häufig schwer zu erkennen, zu welchem Zweck sie dienen. Leichter ist die Notwendigkeit zu beurteilen, wenn ein Cookie von einem externen Dienst kommt: Mit wenigen Ausnahmen (etwa Cookies von Consent-Bannern) sind diese Cookies nicht notwendig.

Um die Quellen zu ermitteln verwenden wir eine Suchmaschinen-Recherche. Eine Suche nach „OptanonConsent cookie“ führt schnell zum Ergebnis, dass es zur Compliance-Lösung „OneTrust“ gehört. Man kann also davon ausgehne, dass es Notwendig ist, denn es speichert den Status der Zustimmung.

Die Quelle von sp_landing und sp_t ist weniger offensichtlich, aber der Präfix „sp“ könnte auf Spotify hinweisen. Eine Suchrecherche zeigt tatsächlic folgendes Ergebnis: „The sp_landing is set by Spotify to implement audio content from Spotify on the website and also registers information on user interaction related to the audio content“. Auch hier könnte man technische Notwendigkeit unterstellen.

Interessanter ist der Webspeicher-Eintrag rc::a. Eine Suche nach „rc::a cookie“ führt zu Suchergebnissen, die zu Datenschutzerklärungen unterschiedlicher Websites führen, in denen Google als Quelle genannt wird, mit dem Zweck „This cookie is used to distinguish between humans and bots. This is beneficial for the website, in order to make valid reports on the use of their website.“

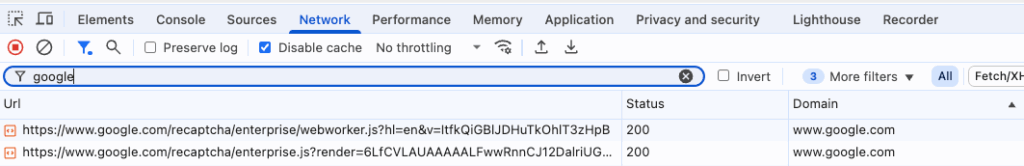

Ein Blick auf den Reiter „Network“ der Entwicklertools zeigt Aufrufe zu Servern von Google mit dem Pfad „www.google.com/recaptcha“:

Tatsächlich ist Google ReCaptcha bekannt als externer Dienst um zwischen Menschen und „Bots“ zu unterscheiden und den Zugriff von Bots auf die Website zu verhindern – offensichtlich wird der Eintrag rc::a im Webspeicher also von Google Recaptcha gesetzt, und man kann nun über die technische Notwendigkeit zumindest streiten.